OIDC

Einleitung

OpenID Connect OIDC ist ein Identitätsprotokoll, das auf OAuth 2.0 aufbaut und eine sichere Authentifizierung sowie Autorisierung für Web- und Mobile-Anwendungen ermöglicht. Es erlaubt Nutzer:innen, sich sicher bei verschiedenen Diensten anzumelden, während Dienstanbieter gleichzeitig auf verifizierte Identitätsinformationen zugreifen können. In diesem Artikel wird die Konfiguration von OIDC in Relution Schritt für Schritt am Beispiel von Microsoft Azure erklärt.

Einstellungen in Relution

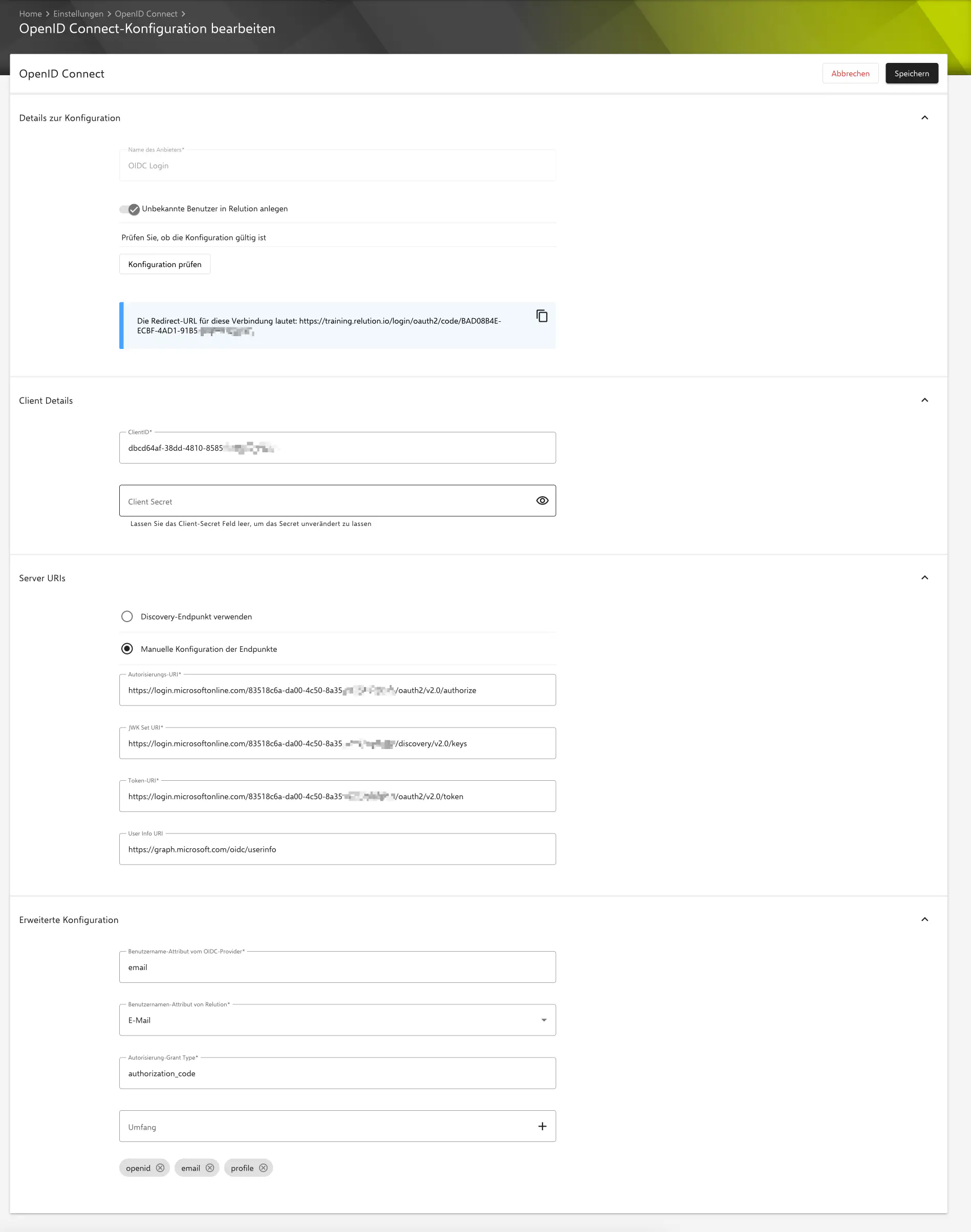

OpenID Connect OIDC kann im Relution-Portal unter Einstellungen → OpenID Connect konfiguriert werden.

Die folgenden Screenshots zeigen eine funktionierende Konfiguration mit Microsoft Azure.

Details zur Konfiguration

Name des Anbieters: Wird auf dem Login Button im Relution-Portal angezeigt.

Unbekannte Benutzer in Relution anlegen: Aktiviert die automatische Erstellung neuer, unbekannter Benutzer beim ersten Login in Relution.

Erfolgt ein Login mit einem unbekanntem Benutzer auf der Store Organisation mit aktivierter OIDC-Konfiguration, wird dieser automatisch in der Store Organisation angelegt. Bei mehreren Mandanten mit OIDC Konfiguration muss der Login über die Organisations-URL erfolgen, damit der unbekannte Benutzer in der entsprechenden Organisation angelegt wird. Diese URL wird im Portal bei den OIDC Verbindungen angezeigt.

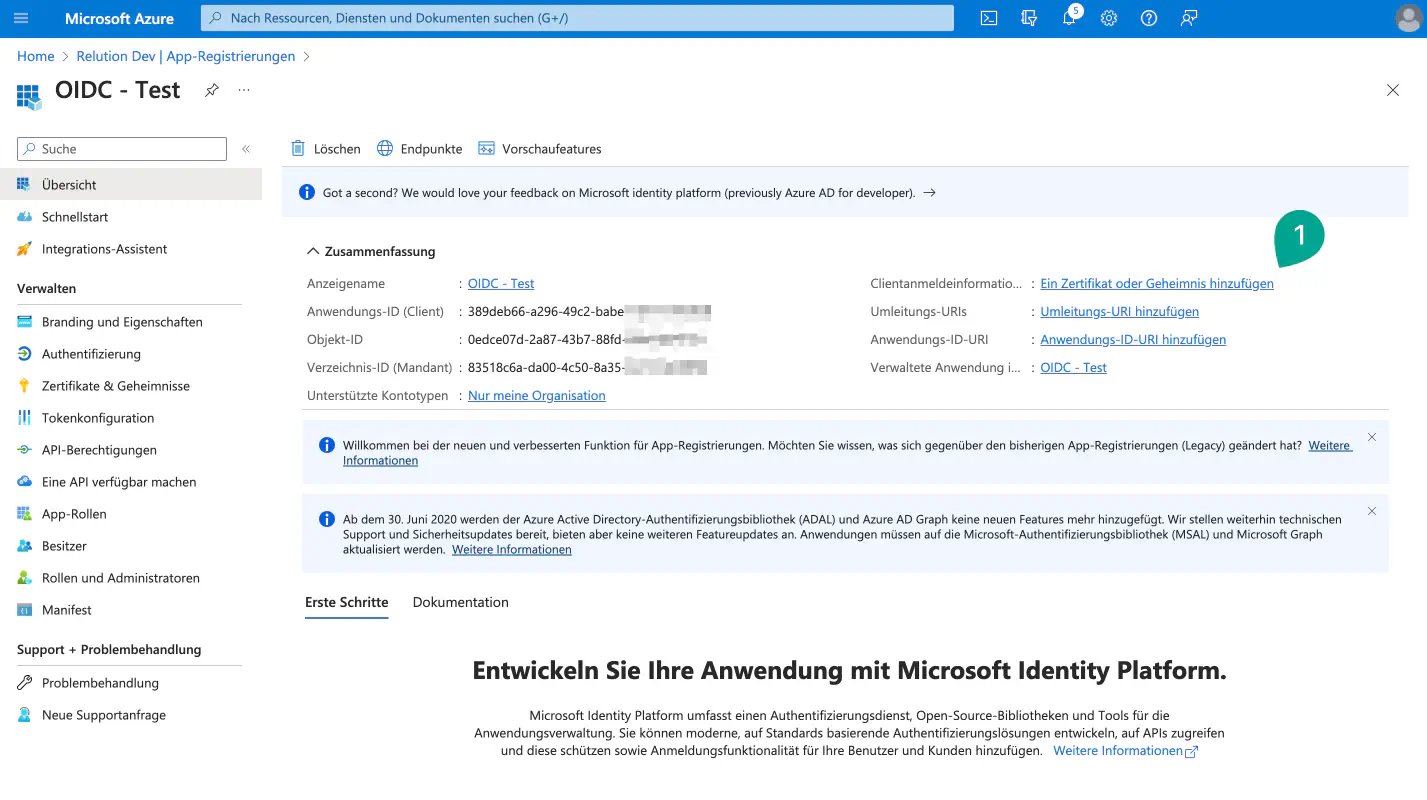

Client-Details

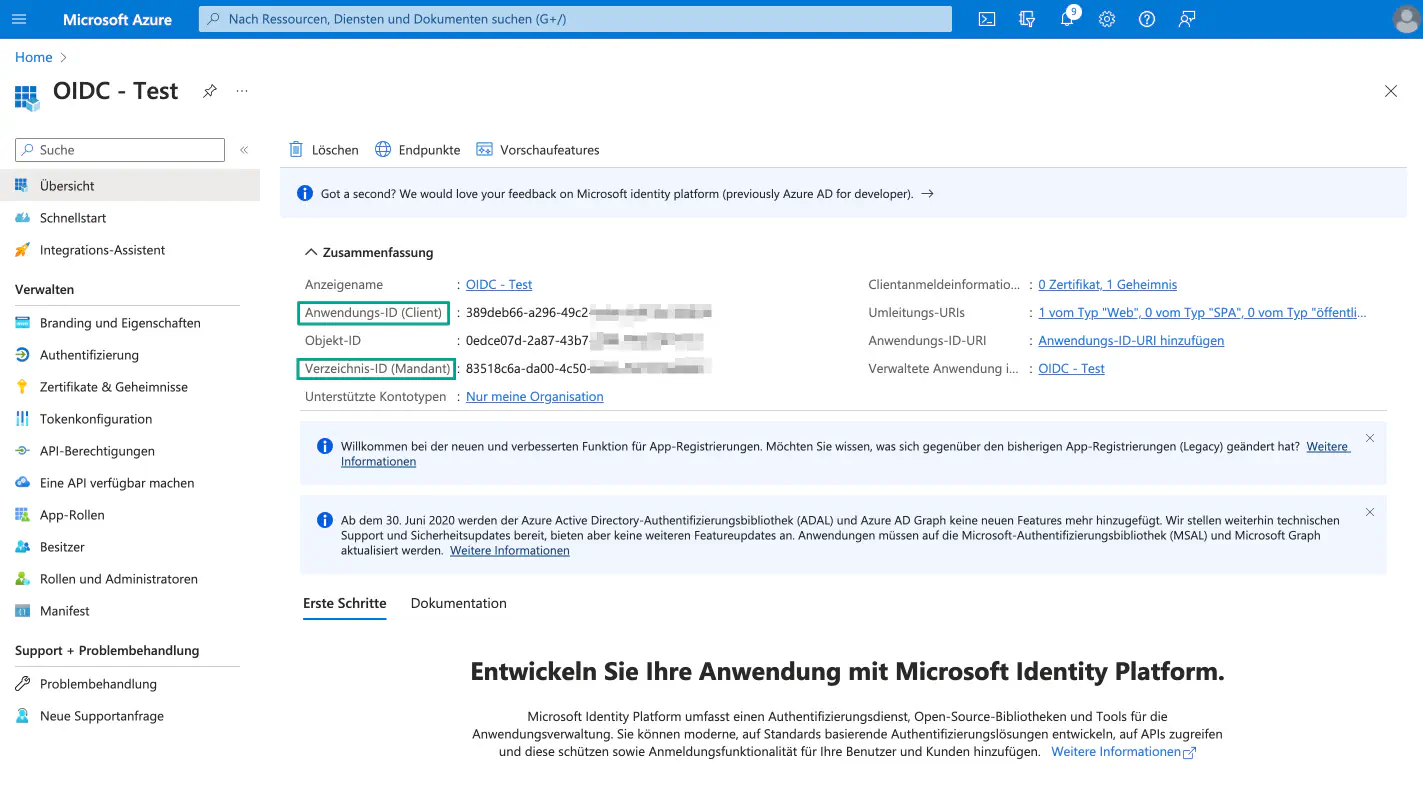

ClientID Entspricht in Azure der Anwendungs-ID

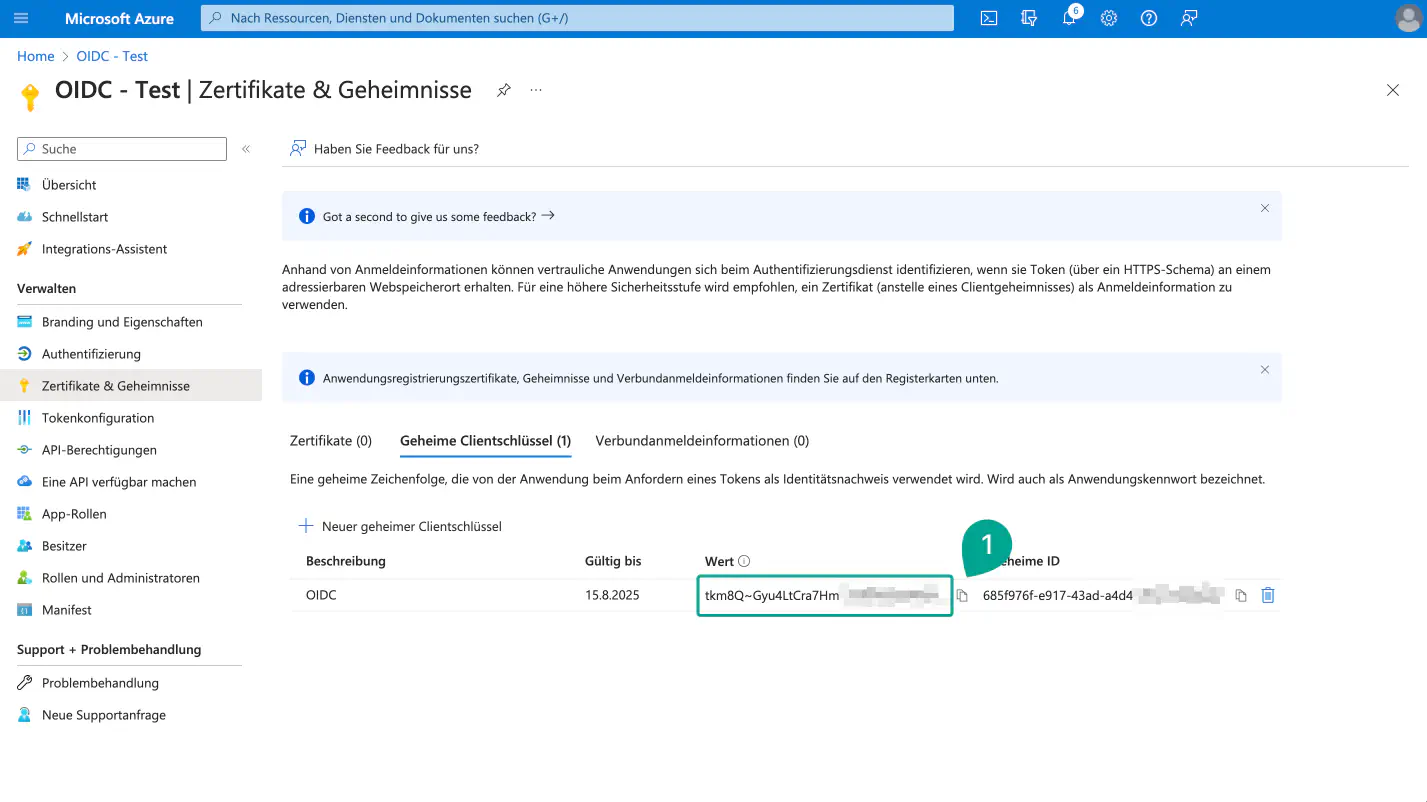

Client Secret Entspricht in Azure dem geheimen Clientschlüssel zur Anwendungs-ID.

Server URIs

Discovery-Endpunkt verwenden Wenn vom Provider unterstützt, erfolgt eine automatische Konfiguration der benötigten URIs

Manuelle Konfiguration der Endpunkte Notwendig, sobald das automatische Discovery nicht funktioniert.

Bei Verwendung von Microsoft Azure müssen die Endpunkte manuell eingetragen werden.

Authorization URI

https://login.microsoftonline.com/$-Ihre-Mandanten-ID/oauth2/v2.0/authorizeJWK Set URI

https://login.microsoftonline.com/$-Ihre-Mandanten-ID/discovery/v2.0/keysToken URI

https://login.microsoftonline.com/$-Ihre-Mandanten-ID/oauth2/v2.0/tokenUser Info URI

https://graph.microsoft.com/oidc/userinfo

Erweiterte Konfiguration

Username attribute from OIDC Provider Das Username Attribute vom OIDC Provider enthält den eindeutigen Benutzernamen des authentifizierten Nutzers.

Username attribute from Relution Das Username Attribute in Relution enthält den eindeutigen Benutzernamen des authentifizierten Nutzers.

Authorization Grant Type: Legt fest, über welchen OAuth-Mechanismus die Anwendung Zugriff erhält.

Scope: Bestimmt, welche Informationen oder Ressourcen von Relution über OIDC angefordert werden dürfen.

Einstellungen in Azure

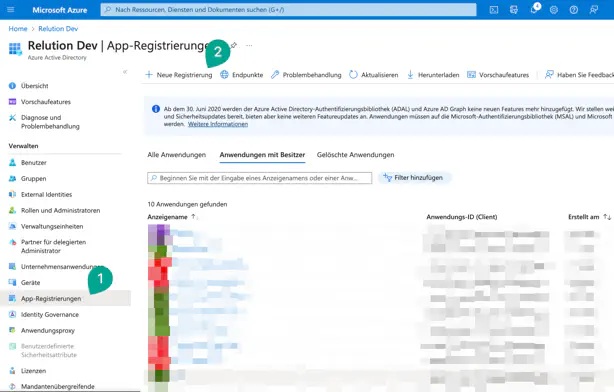

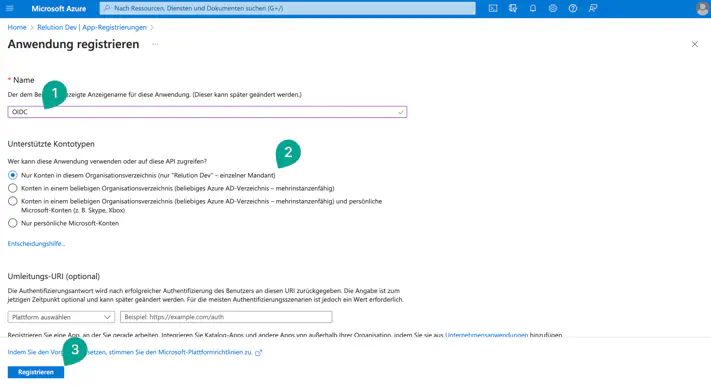

Neue App-Registrierung anlegen

- Anmeldung im Azure Portal, weiter auf

Azure Active Directory

- Neue

App-Registrierung → Neue Registrierungfür OIDC anlegen

- Anwendung benennen, Kontotyp

Nur Konten in diesem Organisationsverzeichniswählen und registrieren

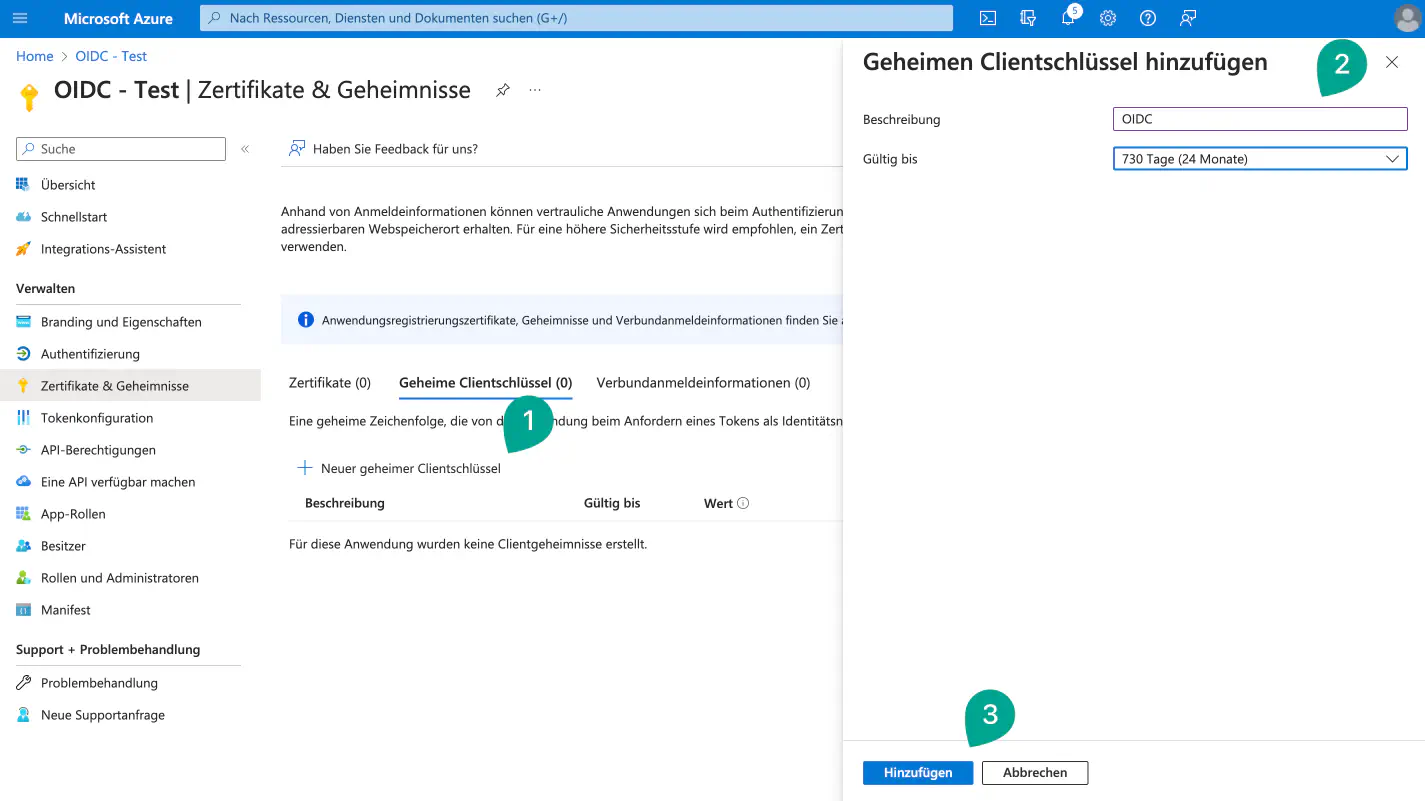

Geheimen Clientschlüssel (Client Secret) unter Zertifikate & Geheimnisse hinzufügen

- Das benötigte Client Secret wird unter

Ein Zertifikat oder Geheimnis hinzufügenerstellt

- Über

Neuer geheimer Clientschlüsselkann dieBeschreibungund GültigkeitsdauerGültig bisfestgelegt werden

- Der Client Schlüssel kann direkt kopiert werden

Wichtig: Der Clientschlüssel wird nur einmalig angezeigt! Nach Ablauf der Gültigkeit besteht keine Verbindung mehr und Relution kann nicht mit Azure kommunizieren. In diesem Fall muss ein neuer

Geheimer Clientschlüsselfür die Anwendung in Azure erzeugt und erneut in Relution übertragen werden.

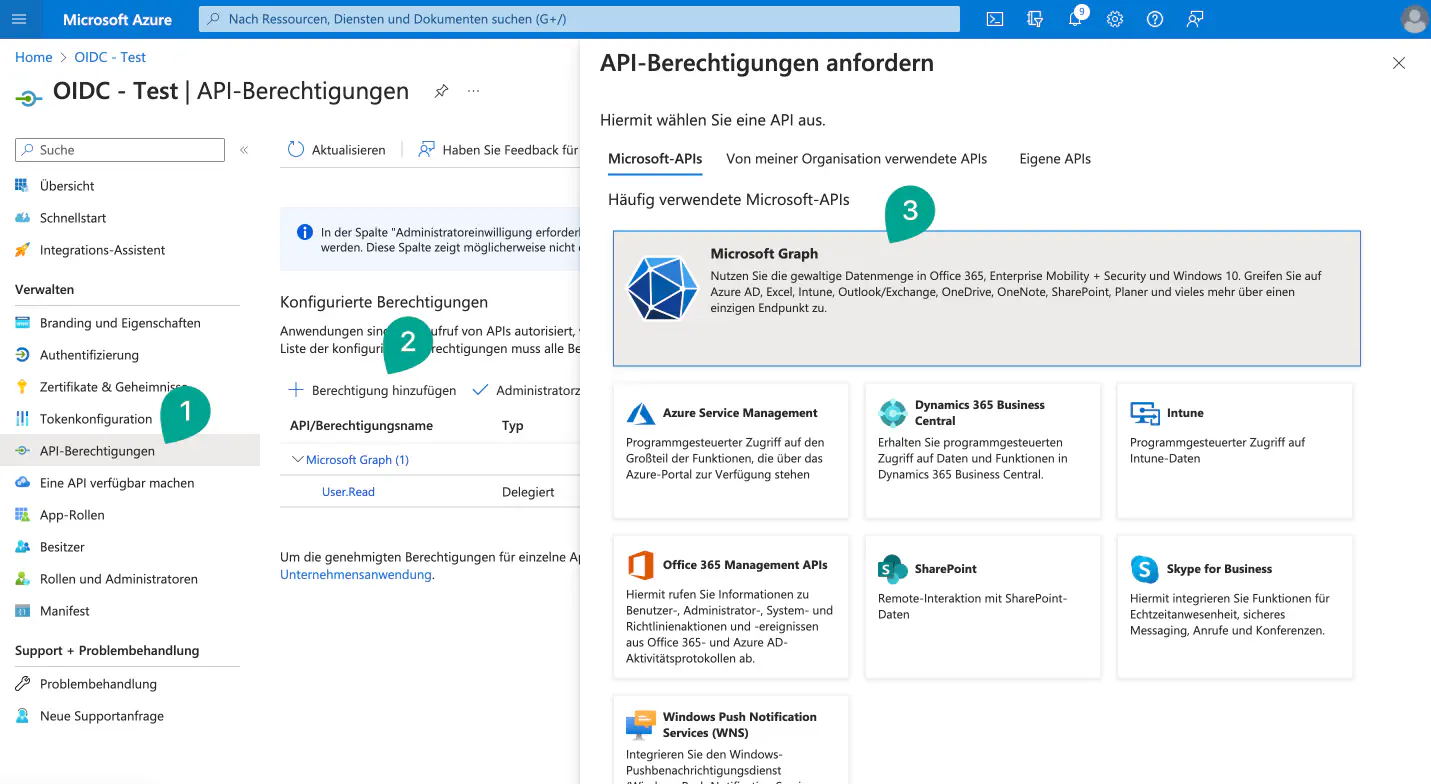

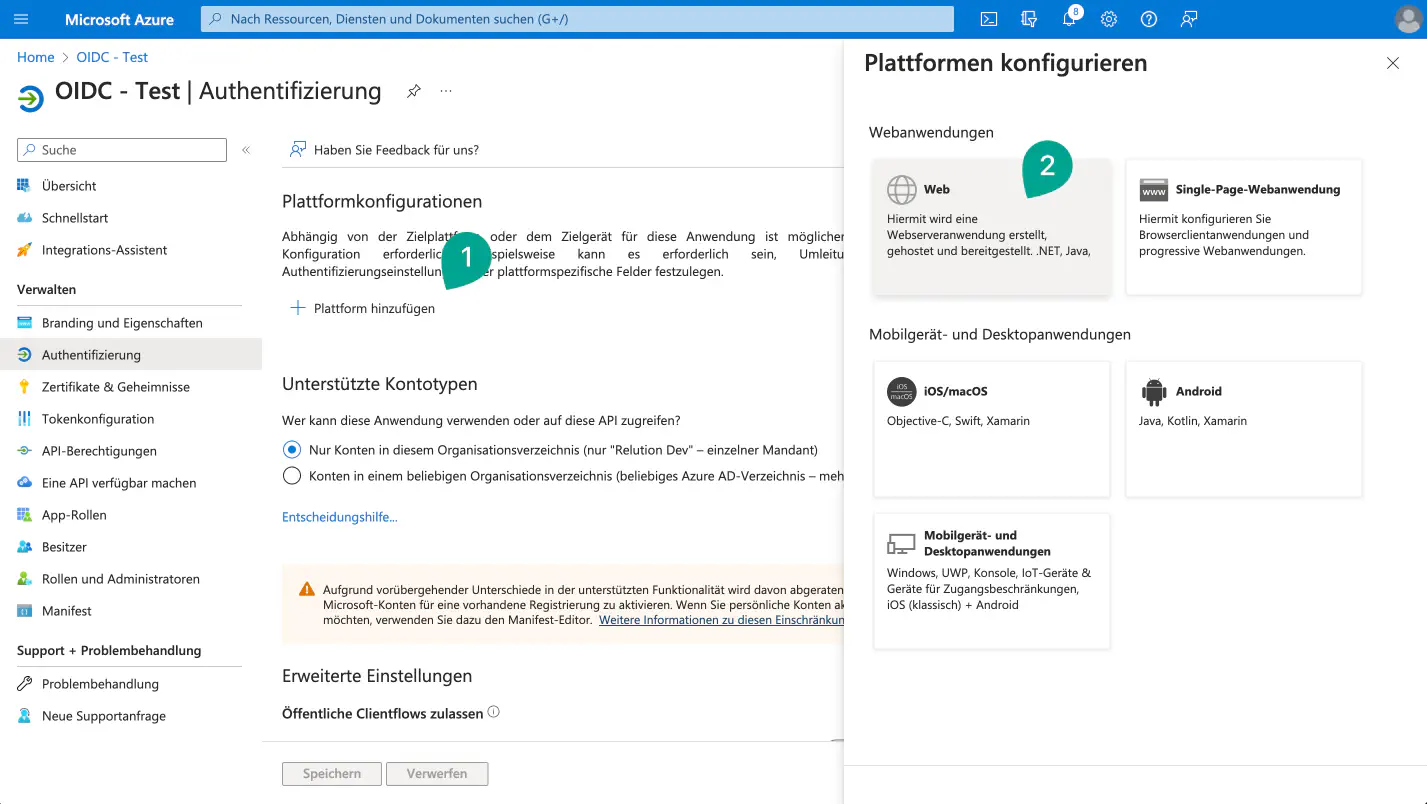

API-Berechtigungen konfigurieren

- Klicken Sie unter

API-Berechtigungen → Konfigurierte BerechtigungenaufBerechtigung hinzufügen - Unter

Microsoft-APIsdenMicrosoft Graphunter im DialogfensterAPI-Berechtigungen anfordernauswählen

Anwendungsberechtigungenauswählen- Berechtigung

User.Read.AllfürUseraktivieren

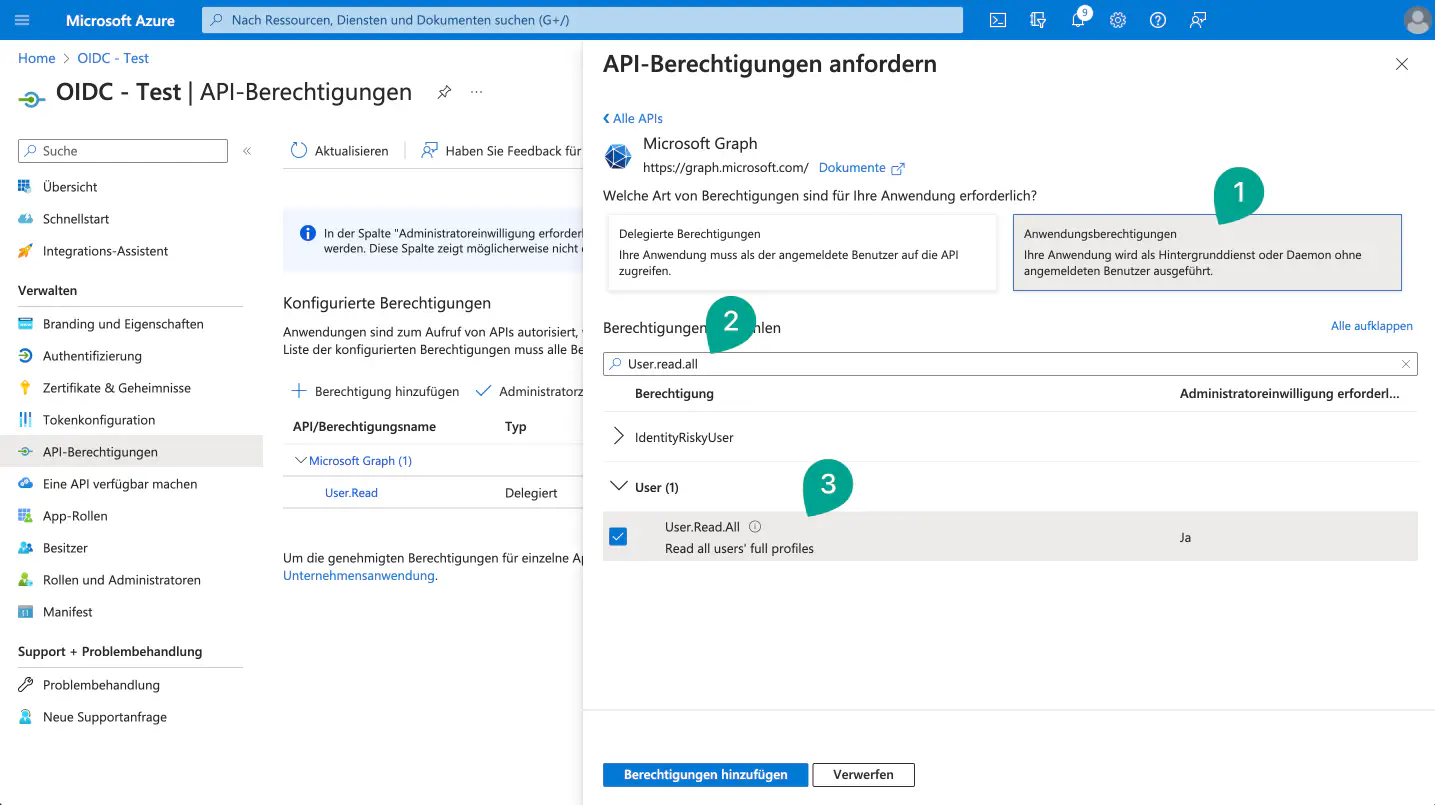

Bei den neu hinzugefügten API-Berechtigungen wird als Status initial ein Ausrufezeichen angezeigt. Administrator:innen müssen hier einmal zustimmen, damit Microsoft Graph die Berechtigungen erhält. Anschließend wird der Status mit Grünem Häkchen für

Gewährtdargestellt und die Berechtigungen sind erteilt.

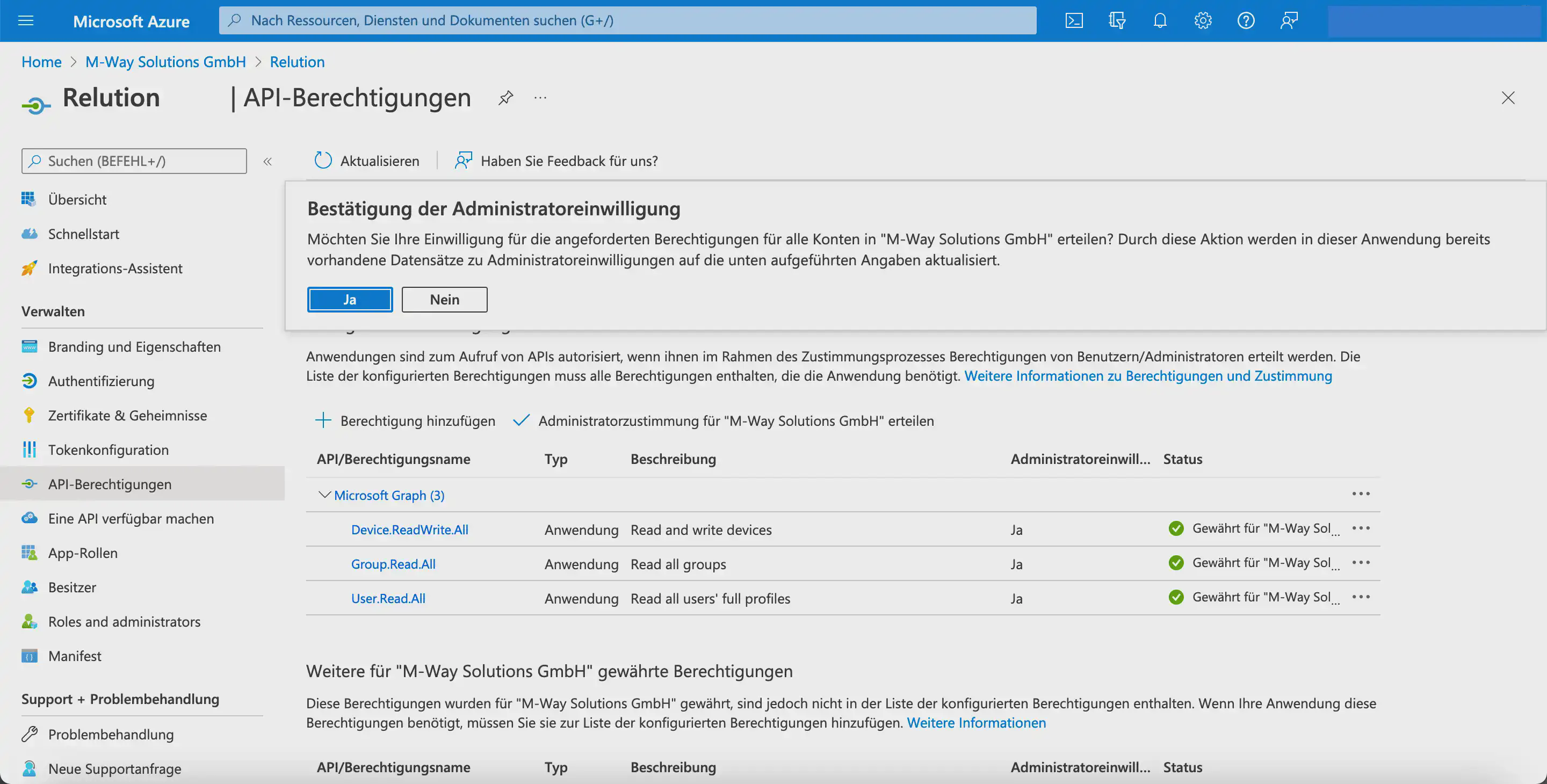

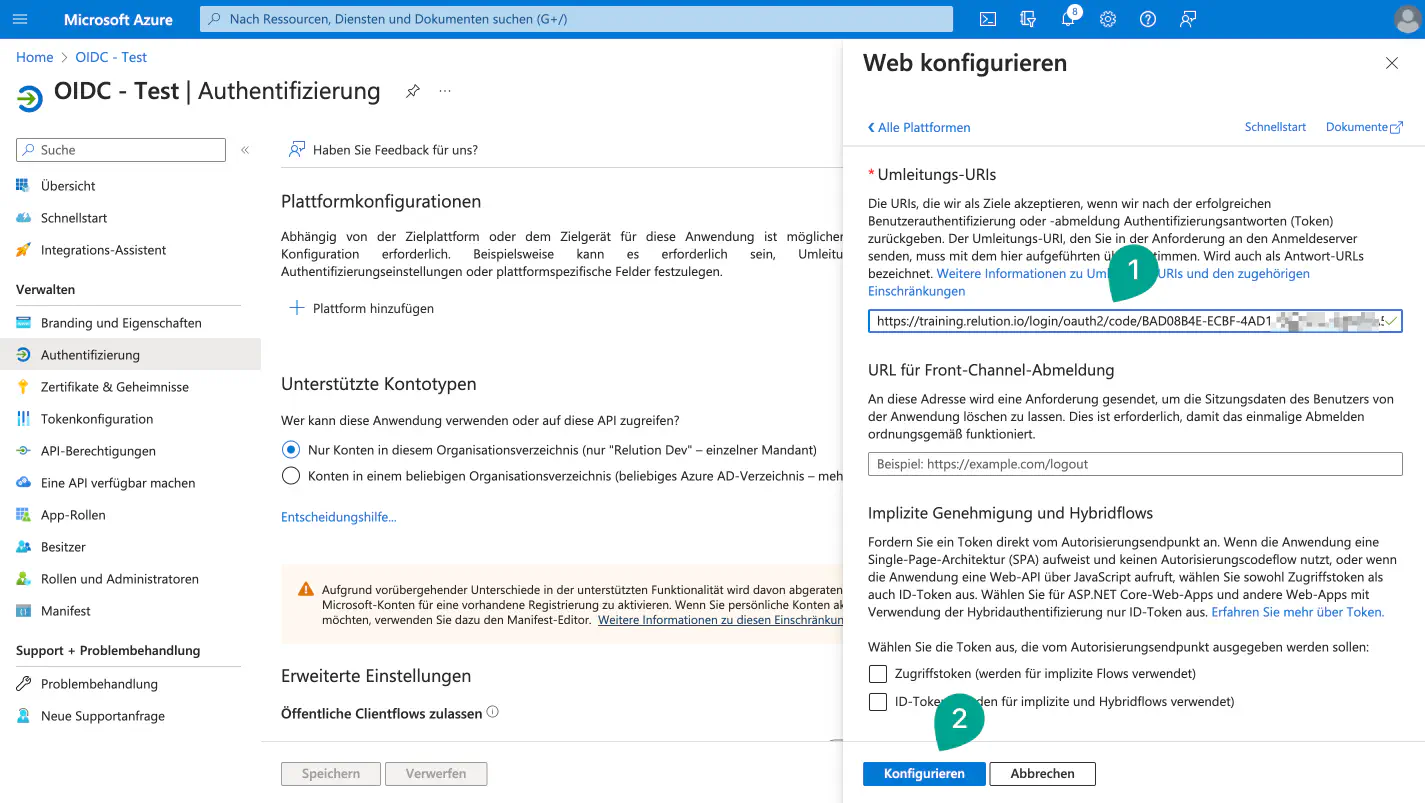

Umleitungs-URI hinzufügen

Die Umleitungs-URI wird im Relution-Portal angezeigt sobald die Verbindung konfiguriert und gespeichert wurde.

Hinweise

Backchannel Logout

Relution unterstützt den Backchannel Logout ab Server Version 5.32.0

Beispiel-Szenario: Ein Benutzer ist gleichzeitig über SSO bei mehreren Anwendungen angemeldet. Beim Logout vom SSO-Dienst sorgt der Backchannel Logout dafür, dass die Sitzungen in allen anderen Anwendungen ebenfalls beendet werden, auch wenn diese im Hintergrund laufen.