OIDC mit Workspace

Einleitung

OpenID Connect OIDC ist ein Identitätsprotokoll, das auf OAuth 2.0 aufbaut und eine sichere Authentifizierung sowie Autorisierung für Web- und Mobile-Anwendungen ermöglicht.

Es erlaubt Nutzer:innen, sich sicher bei verschiedenen Diensten anzumelden, während Dienstanbieter gleichzeitig auf verifizierte Identitätsinformationen zugreifen können.

In dieser Anleitung wird die Konfiguration von OIDC in Relution am Beispiel von Google Workspace erläutert.

Einrichtung Projekt und Client (Google Cloud Console)

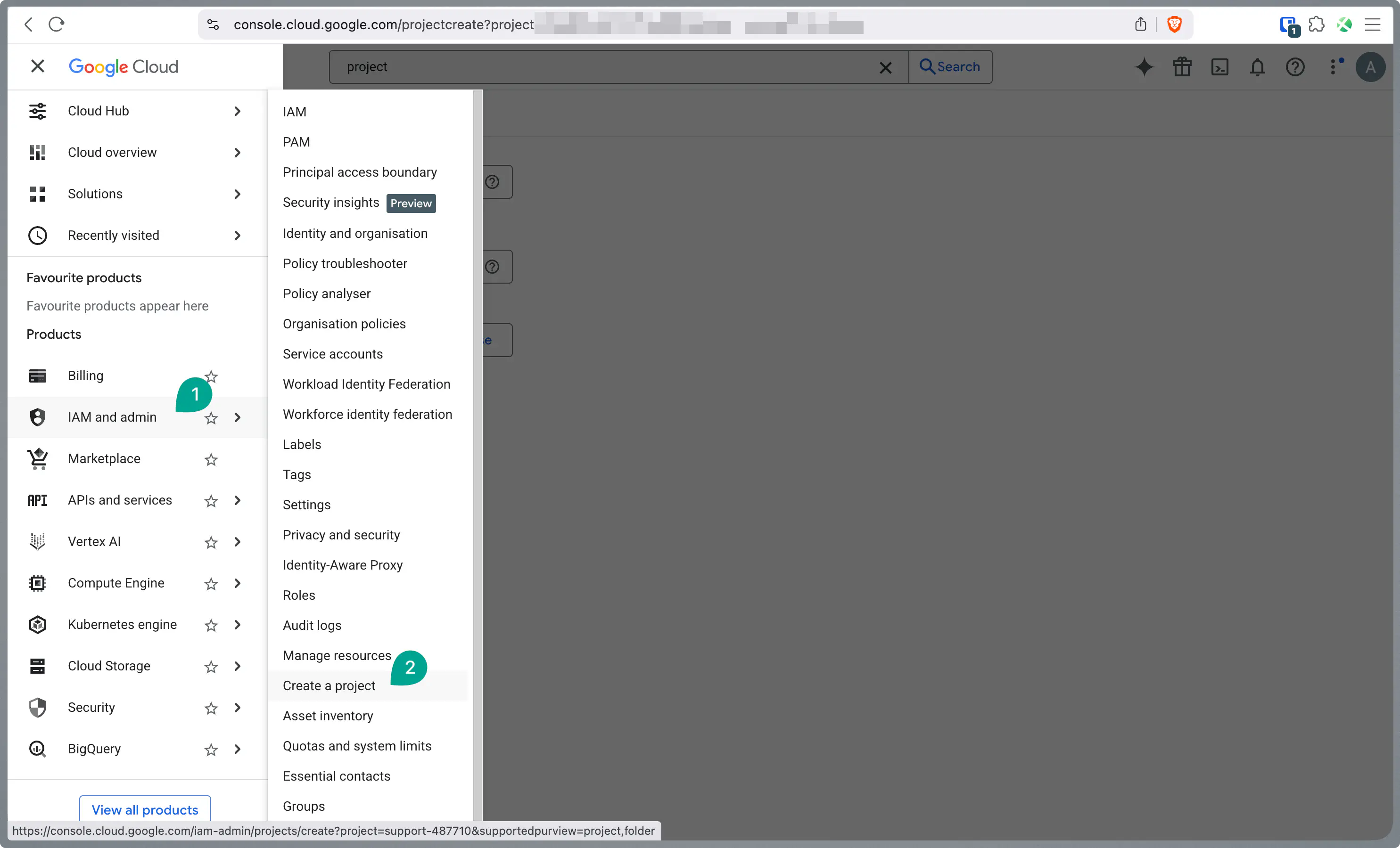

Zunächst muss in der Google Cloud Console eine Anwendung registriert werden, um die erforderlichen Anmeldedaten zu erhalten.

Melden Sie sich unter console.cloud.google.com an.

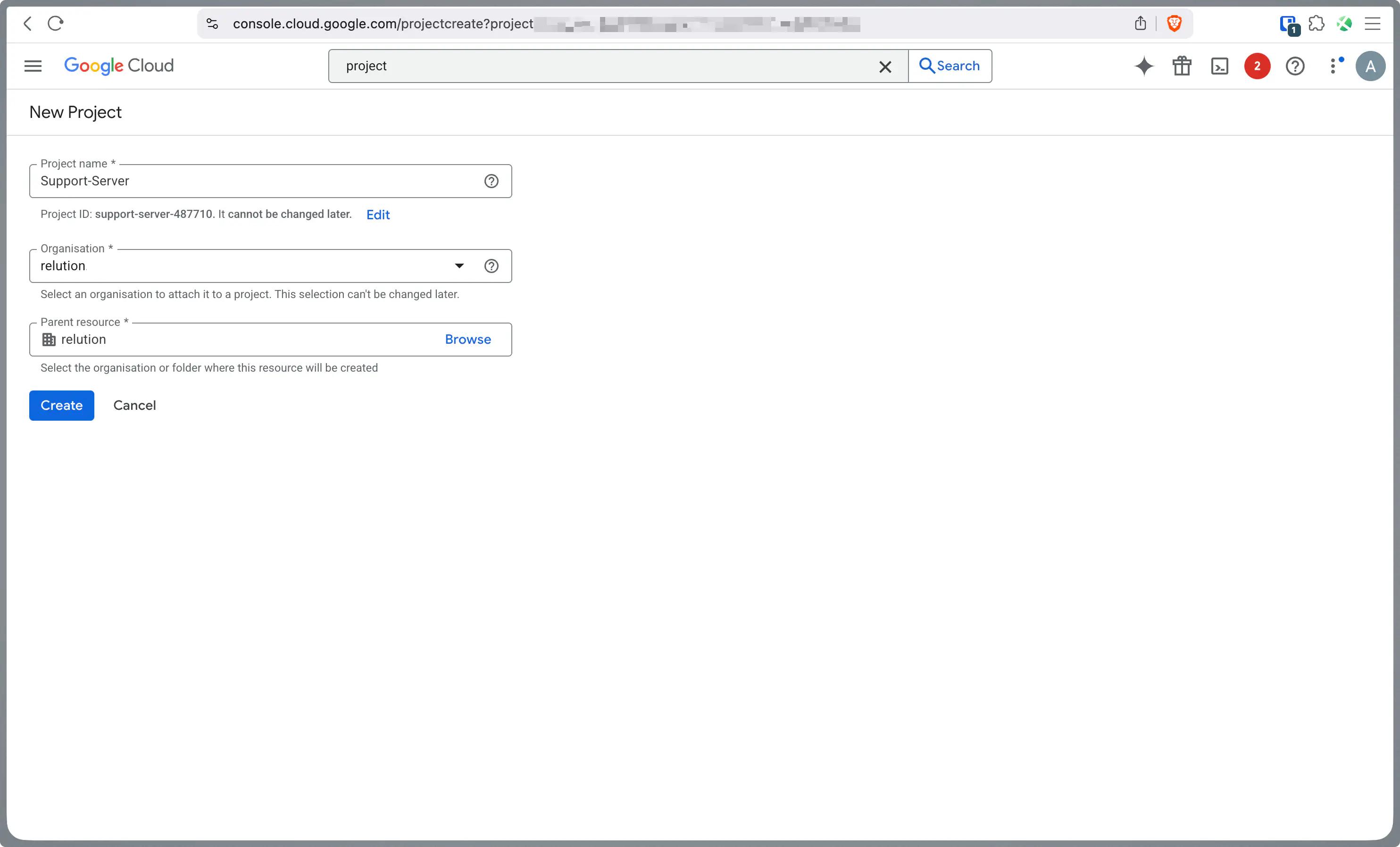

Erstellen Sie ein neues Projekt oder wählen Sie ein bestehendes aus.

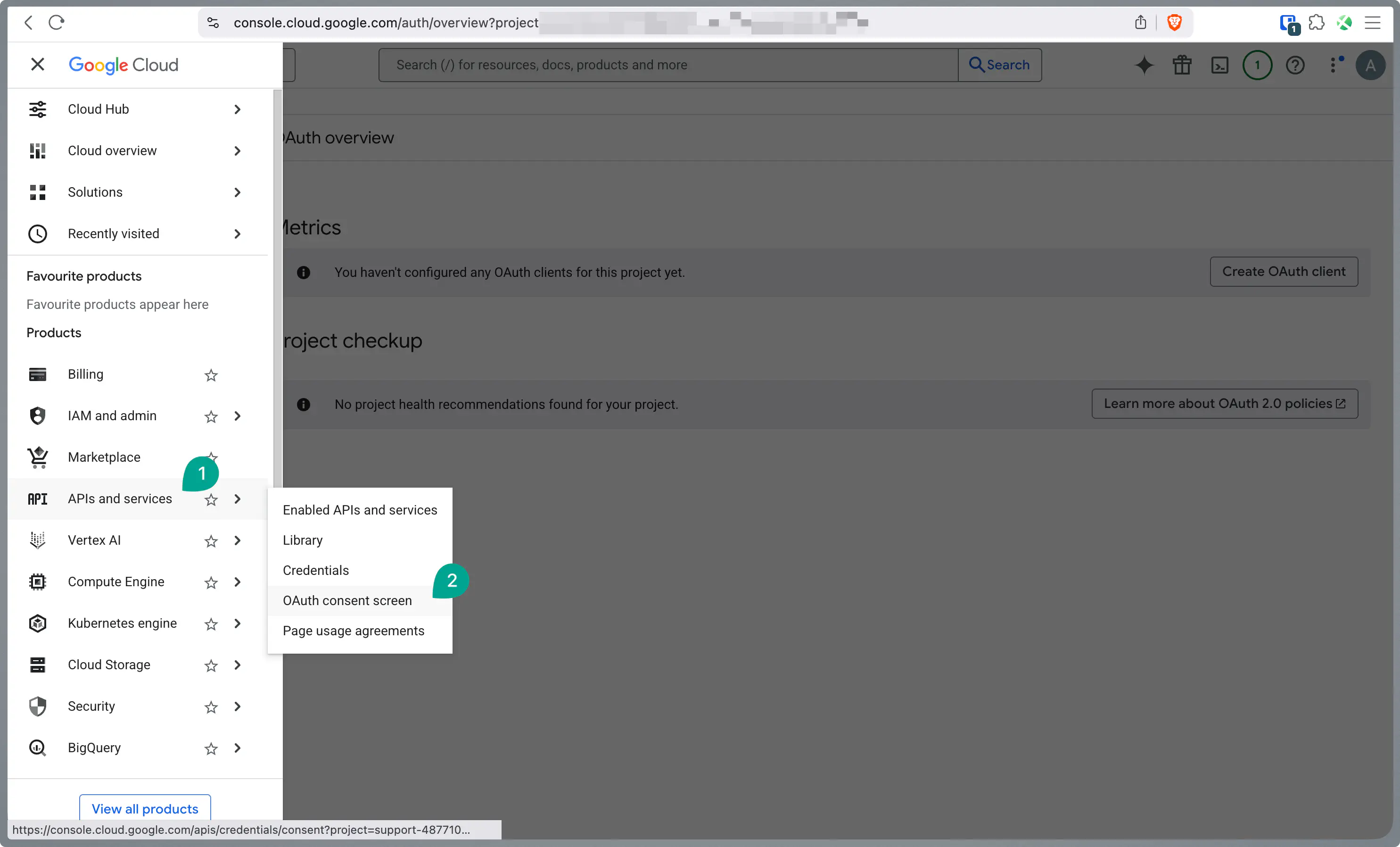

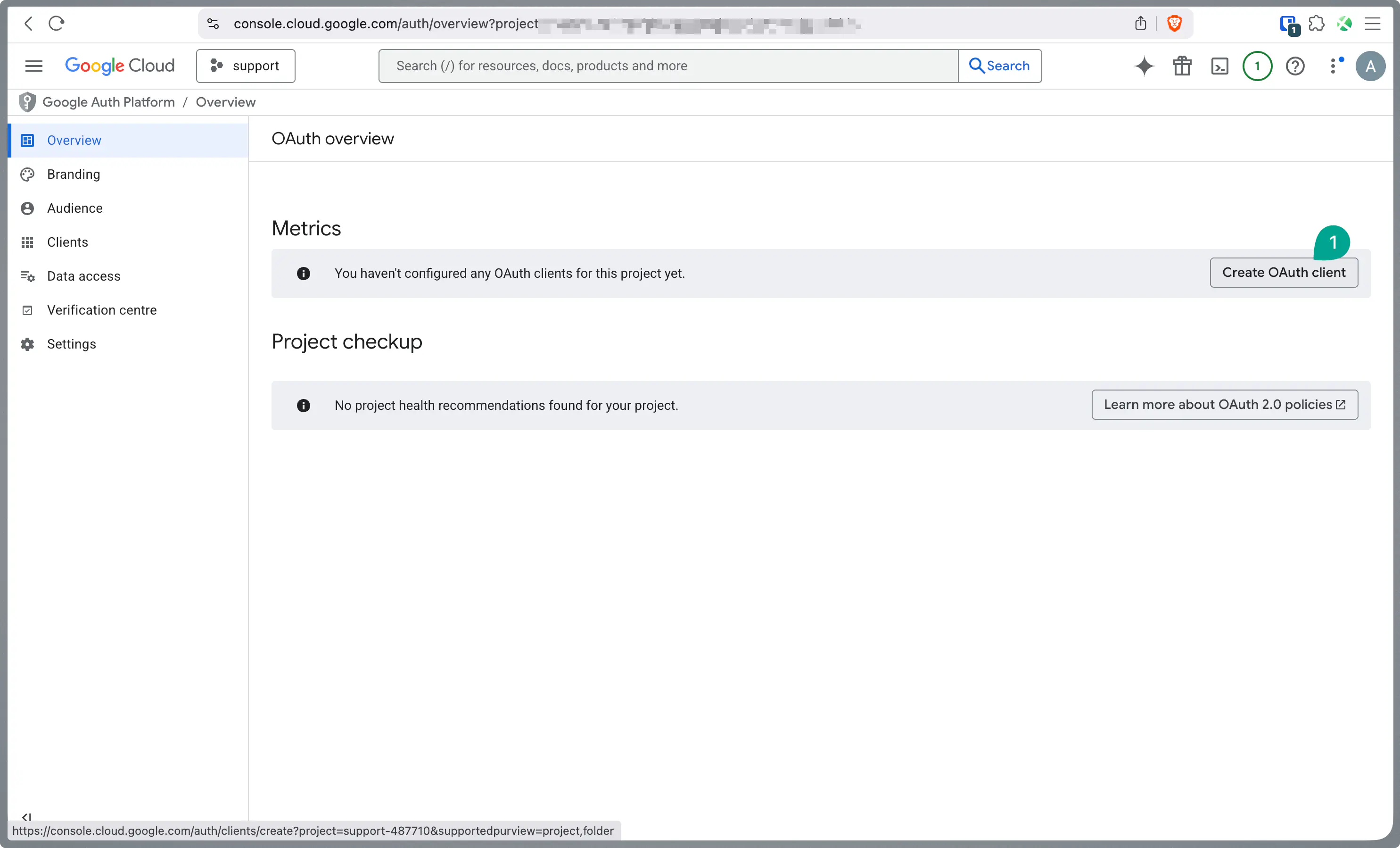

Navigieren Sie im Menü zu APIs & Services > OAuth consent screen und konfigurieren Sie diesen bei Bedarf.

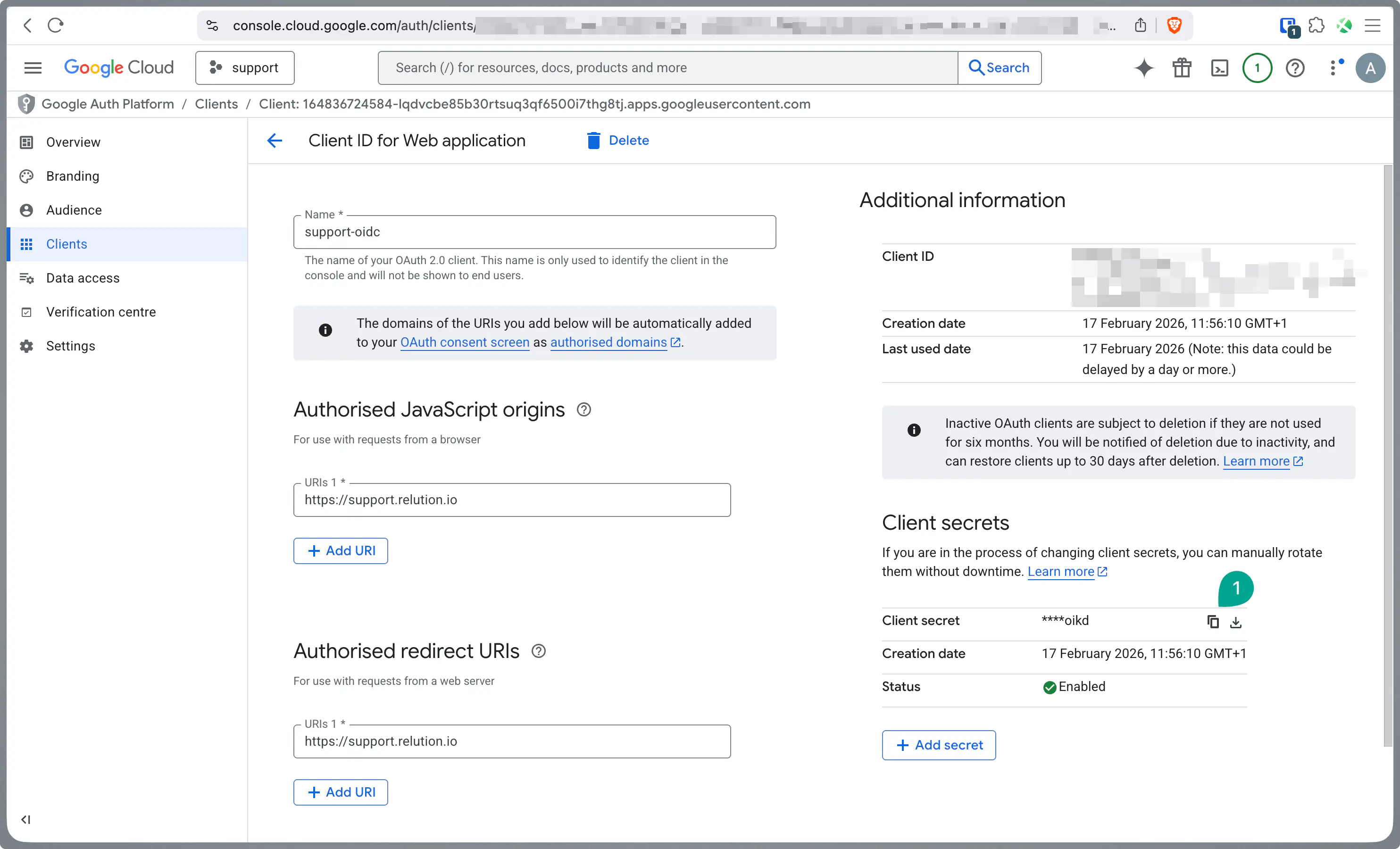

Wechseln Sie zu Credentials, klicken Sie auf Create Credentials und wählen Sie OAuth client ID.

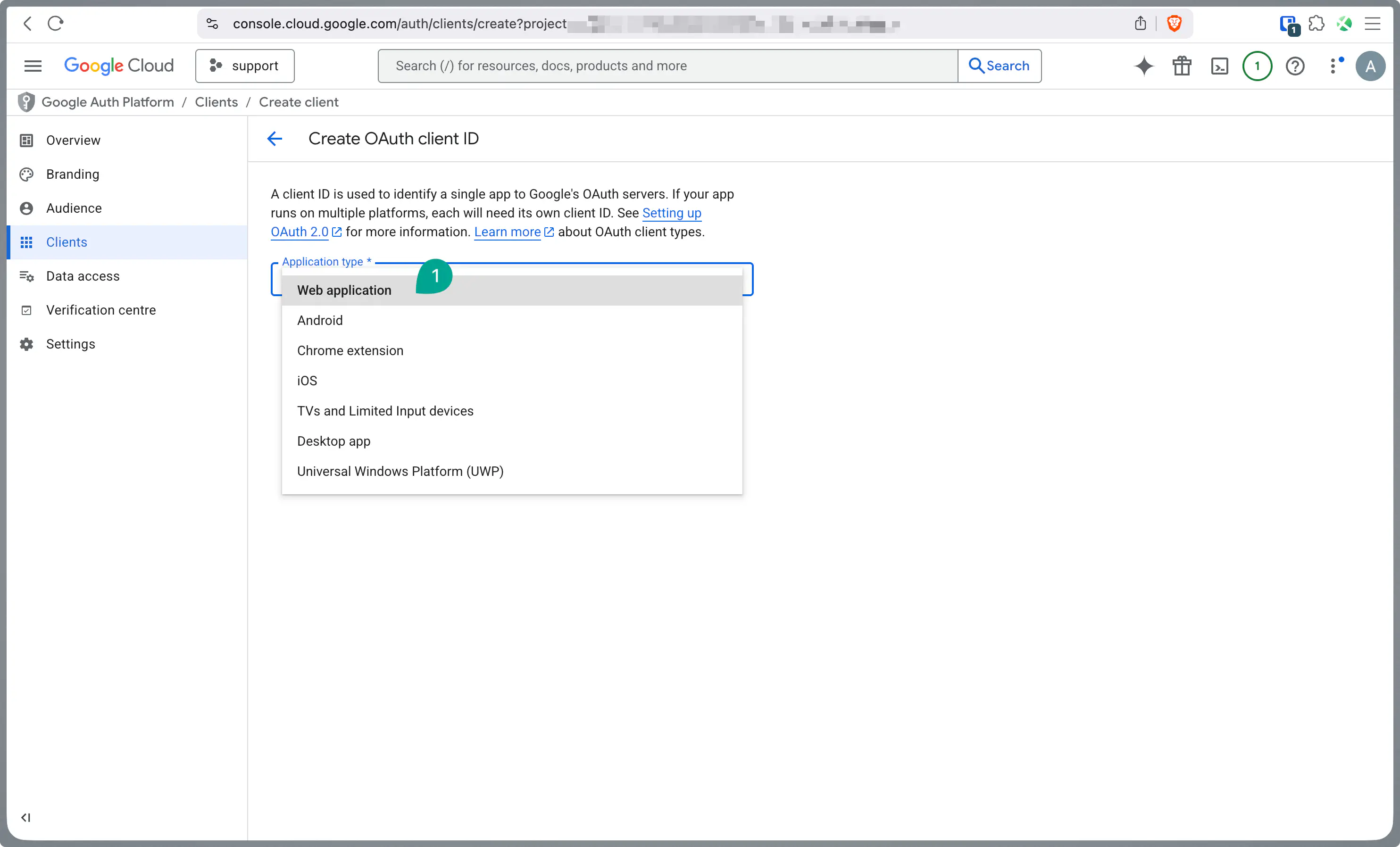

Wählen Sie als Application type die Option

Web application.

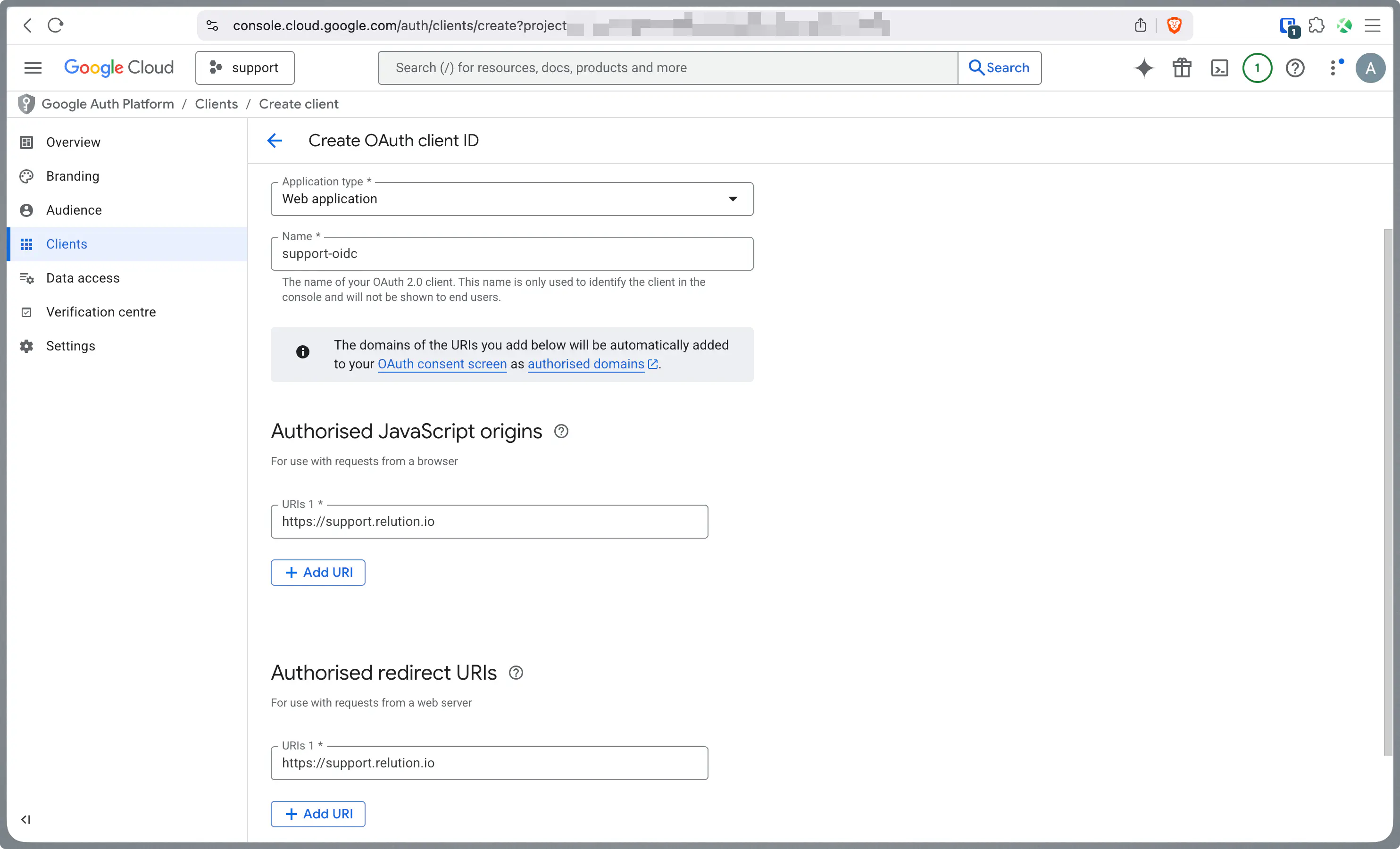

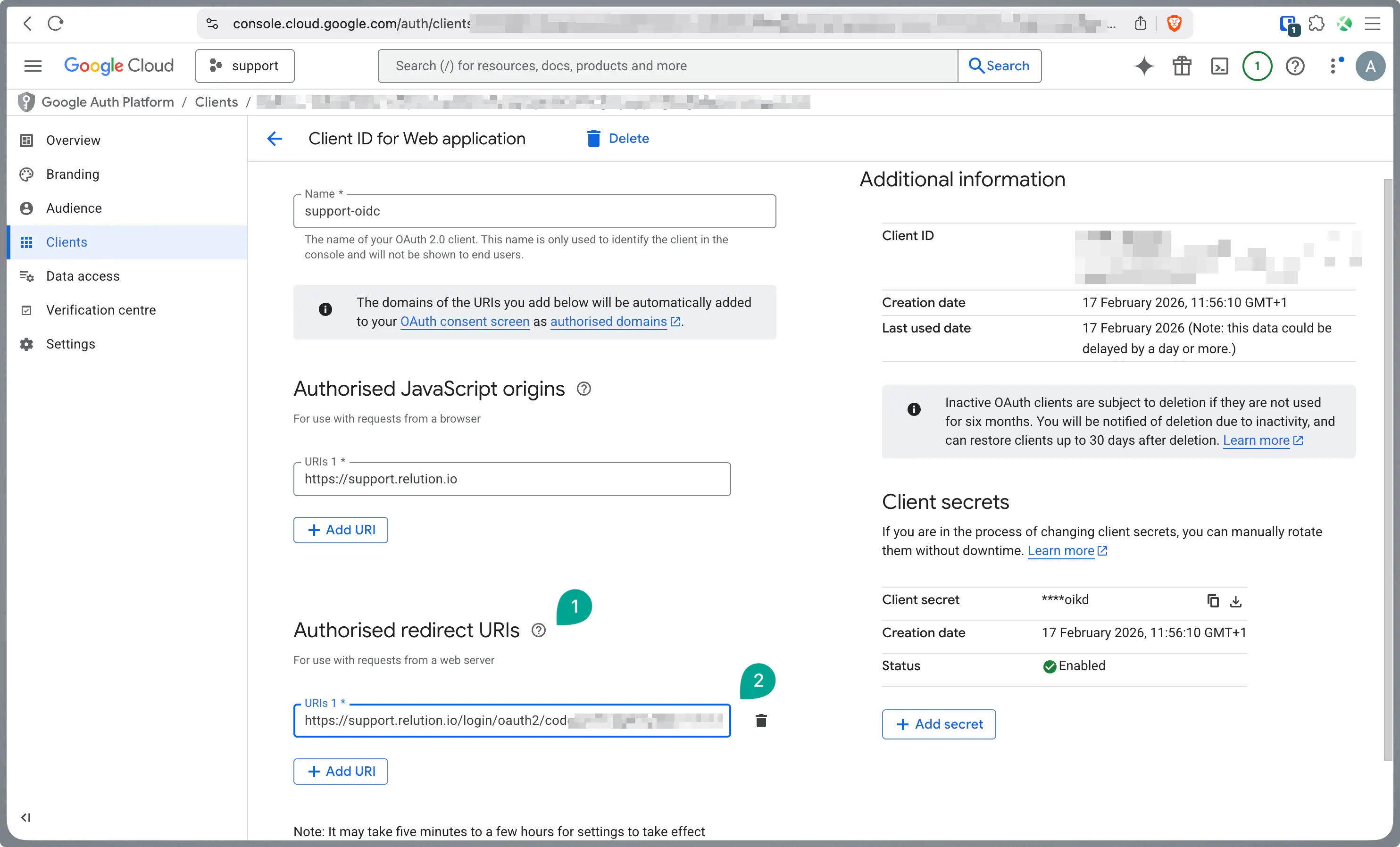

Hinterlegen Sie unter Authorized JavaScript origins Ihre Server-URL (z. B.

https://support.relution.io). Hinweis: Das Feld für die Authorized redirect URIs lassen Sie vorerst offen oder tragen vorläufig die URL ein; diese wird später mit einem spezifischen Pfad aus Relution aktualisiert.

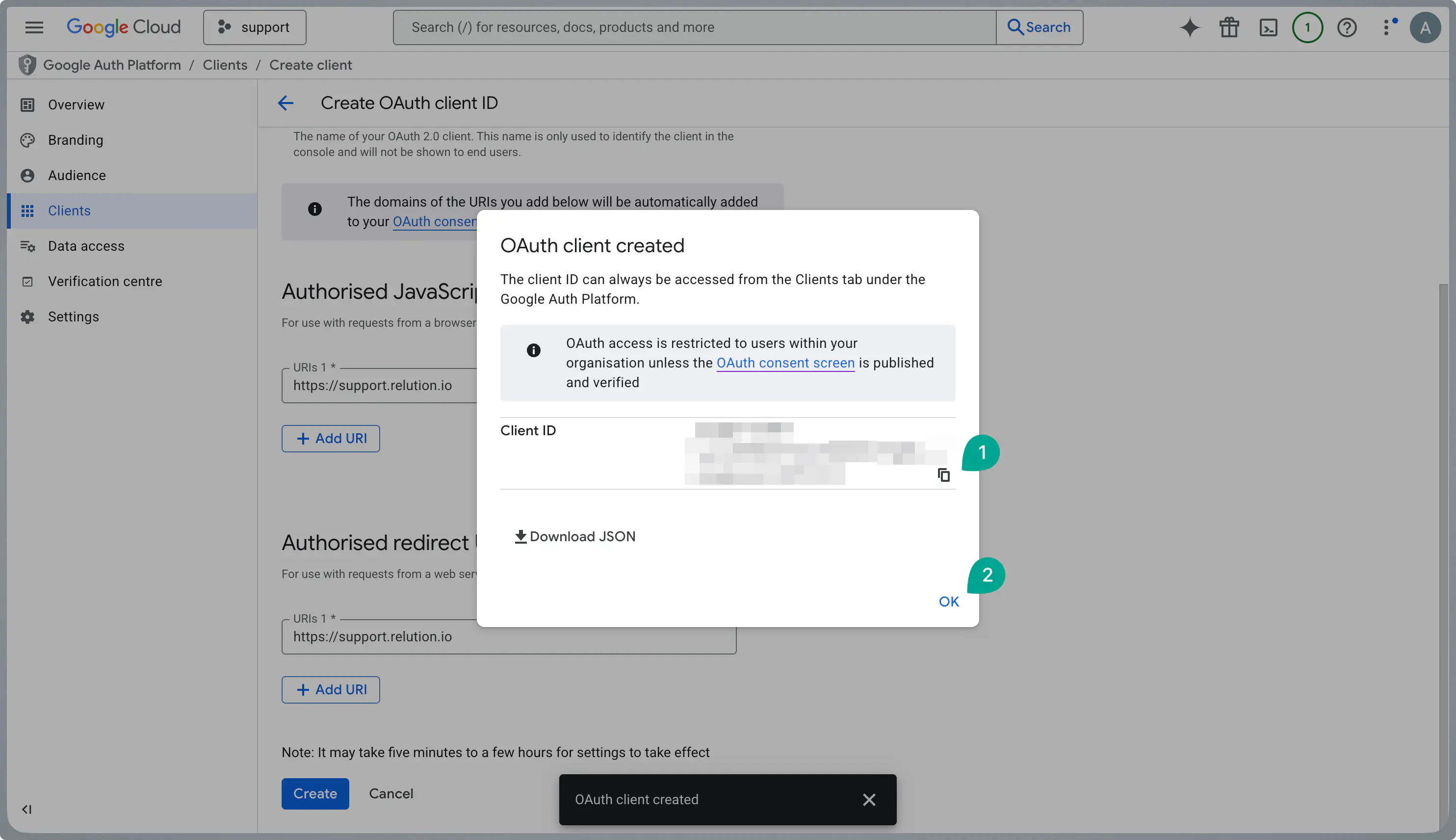

Nach dem Speichern wird die Client ID angezeigt. Kopieren Sie diese.

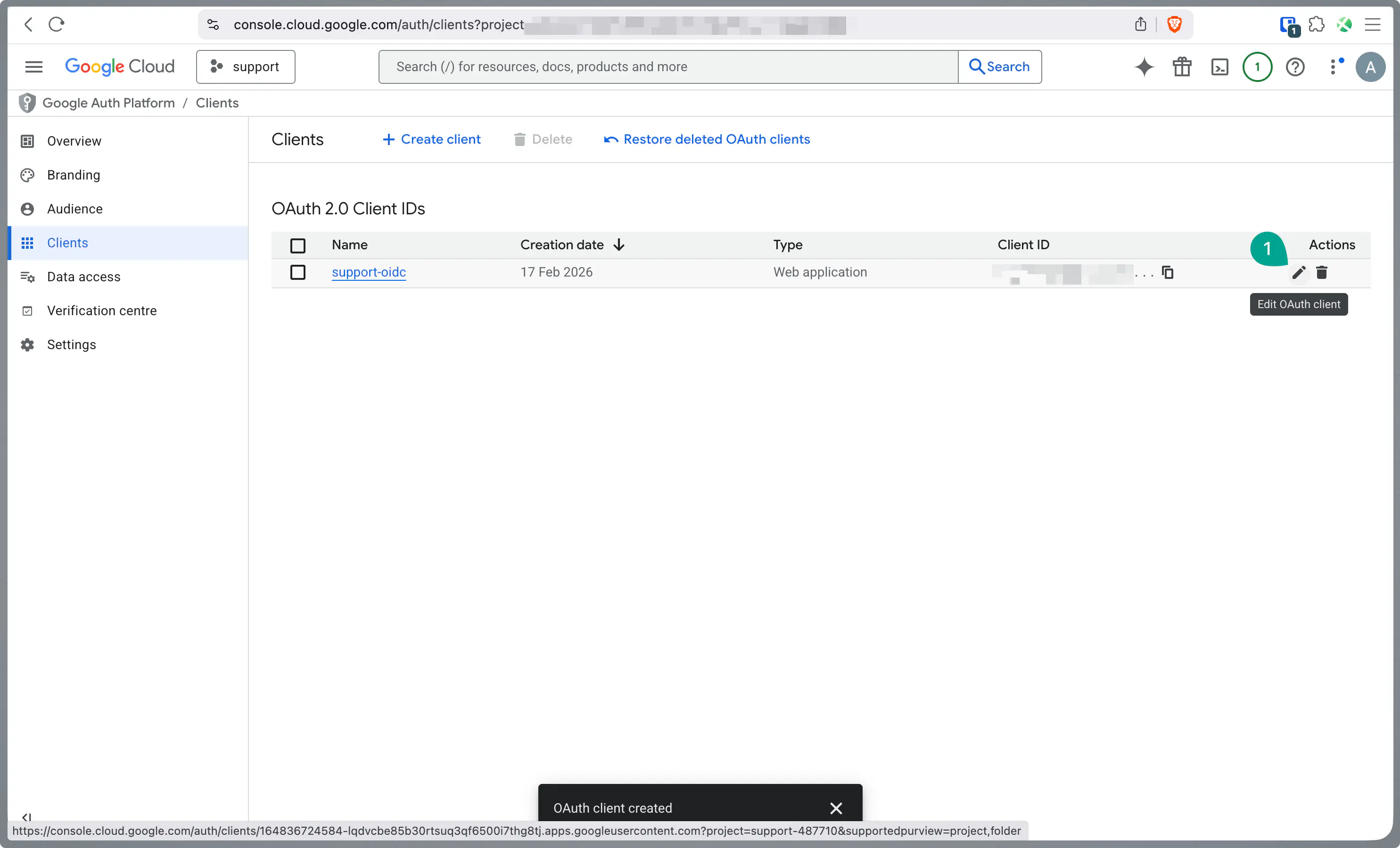

Bearbeiten Sie den neu erstellten Client erneut, um die Details einzusehen.

Kopieren Sie das Client Secret. Bewahren Sie ID und Secret für die spätere Verwendung in Relution sicher auf.

Einrichtung SSO (Google Admin Console)

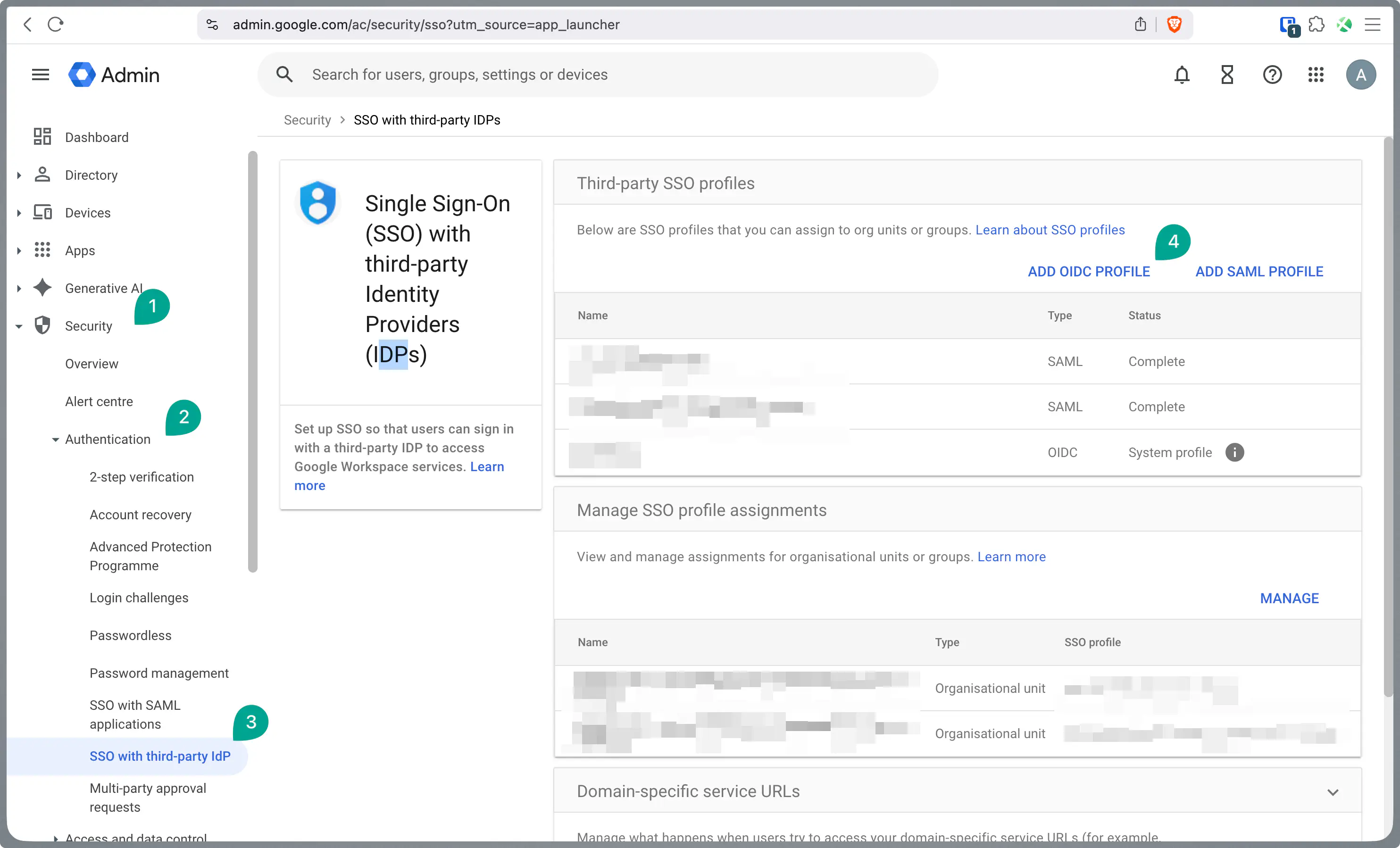

Parallel dazu muss das Single Sign-On (SSO) Profil in der Admin-Konsole hinterlegt werden.

Navigieren Sie zur Google Admin Console.

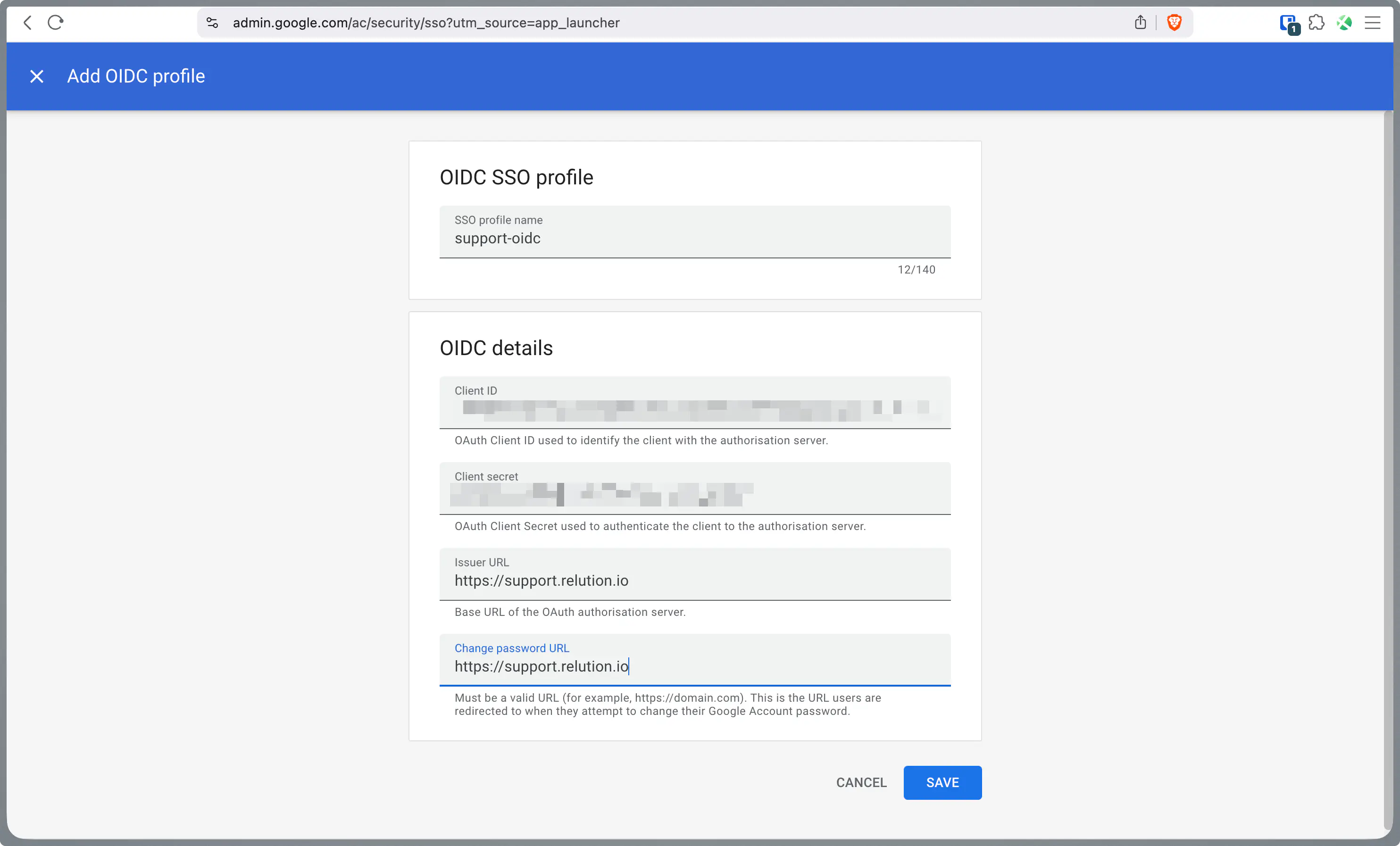

Erstellen Sie unter Security > Authentication > SSO with third-party IdP ein neues OIDC Profil.

Geben Sie die Client ID und das Client Secret aus dem vorherigen Kapitel ein.

- Verwenden Sie für die Issuer URL sowie die Change password URL Ihre Relution Server-URL (z. B.

https://support.relution.io).

- Verwenden Sie für die Issuer URL sowie die Change password URL Ihre Relution Server-URL (z. B.

OIDC Einrichtung in Relution

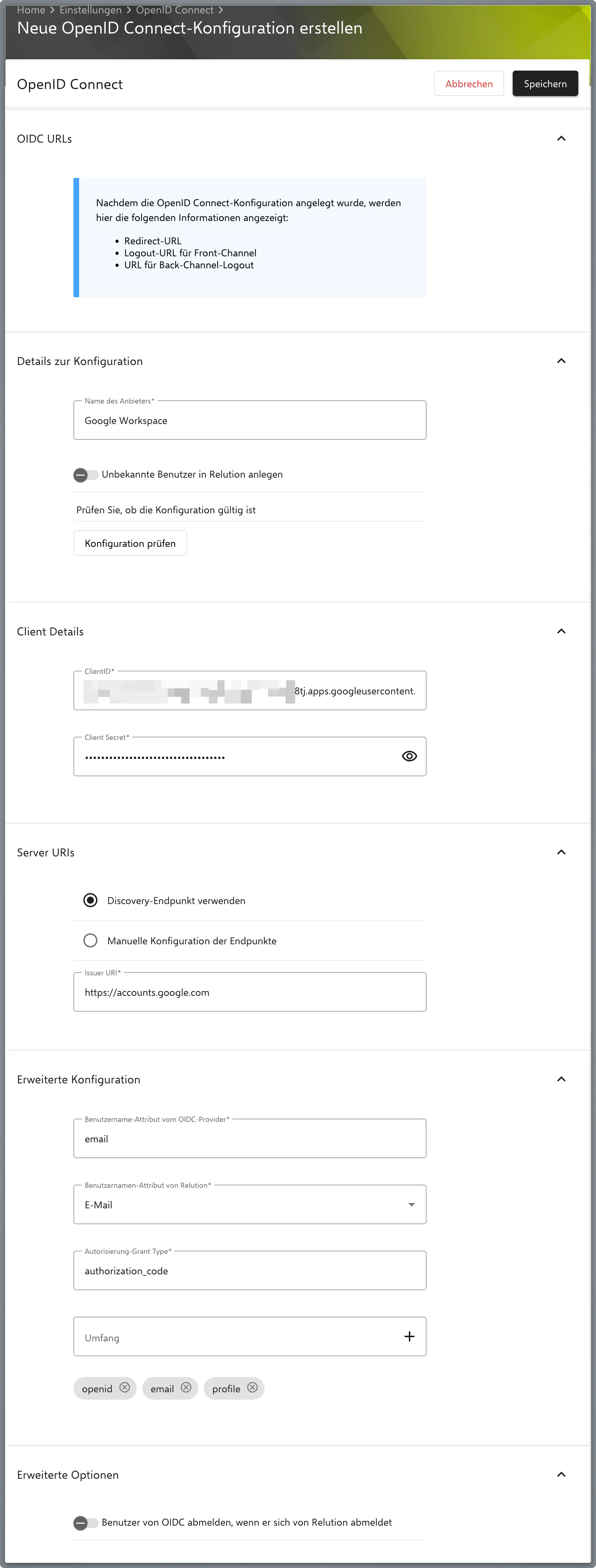

Nun werden die gesammelten Daten in Relution eingepflegt, um die Brücke zu Google zu schlagen.

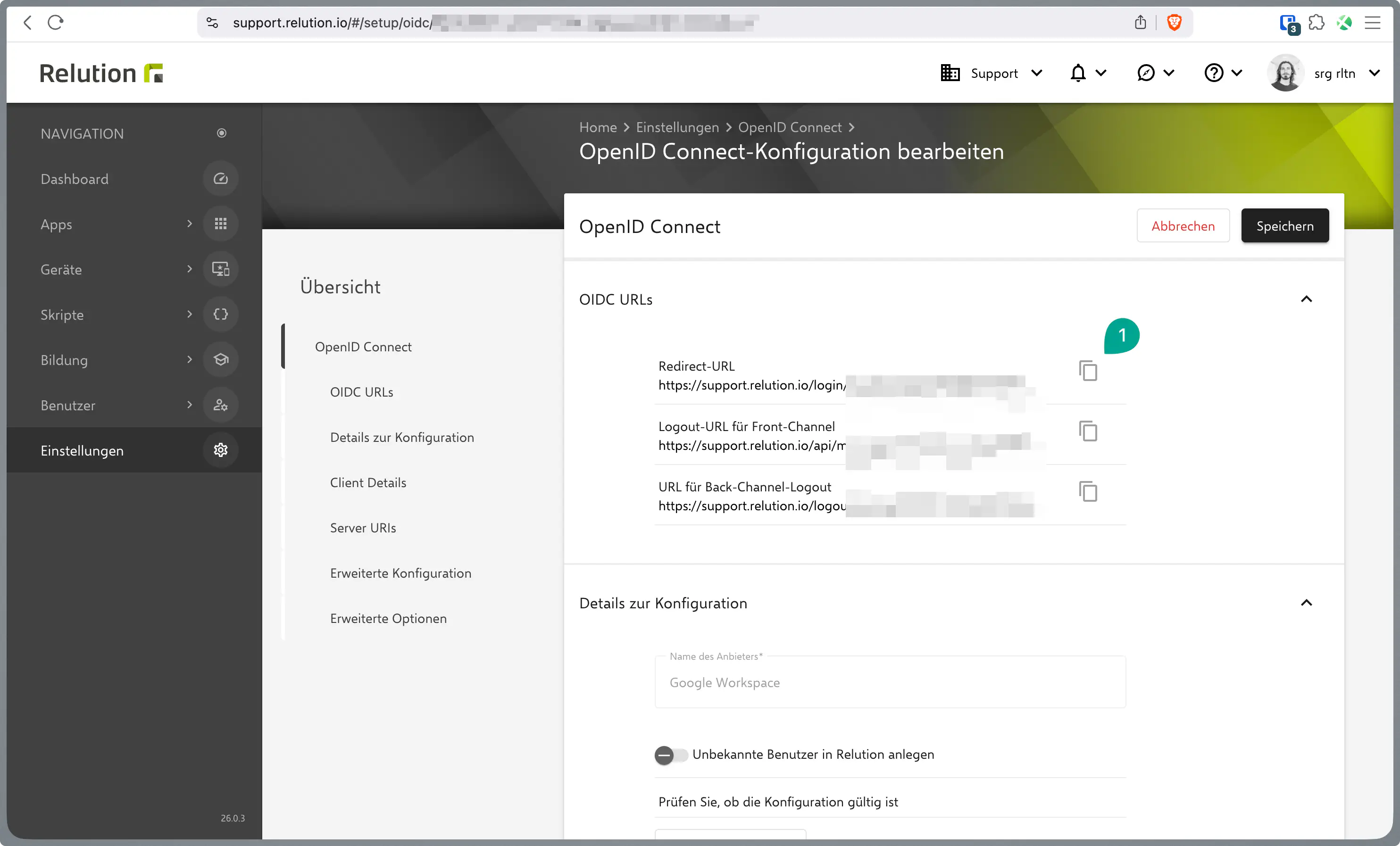

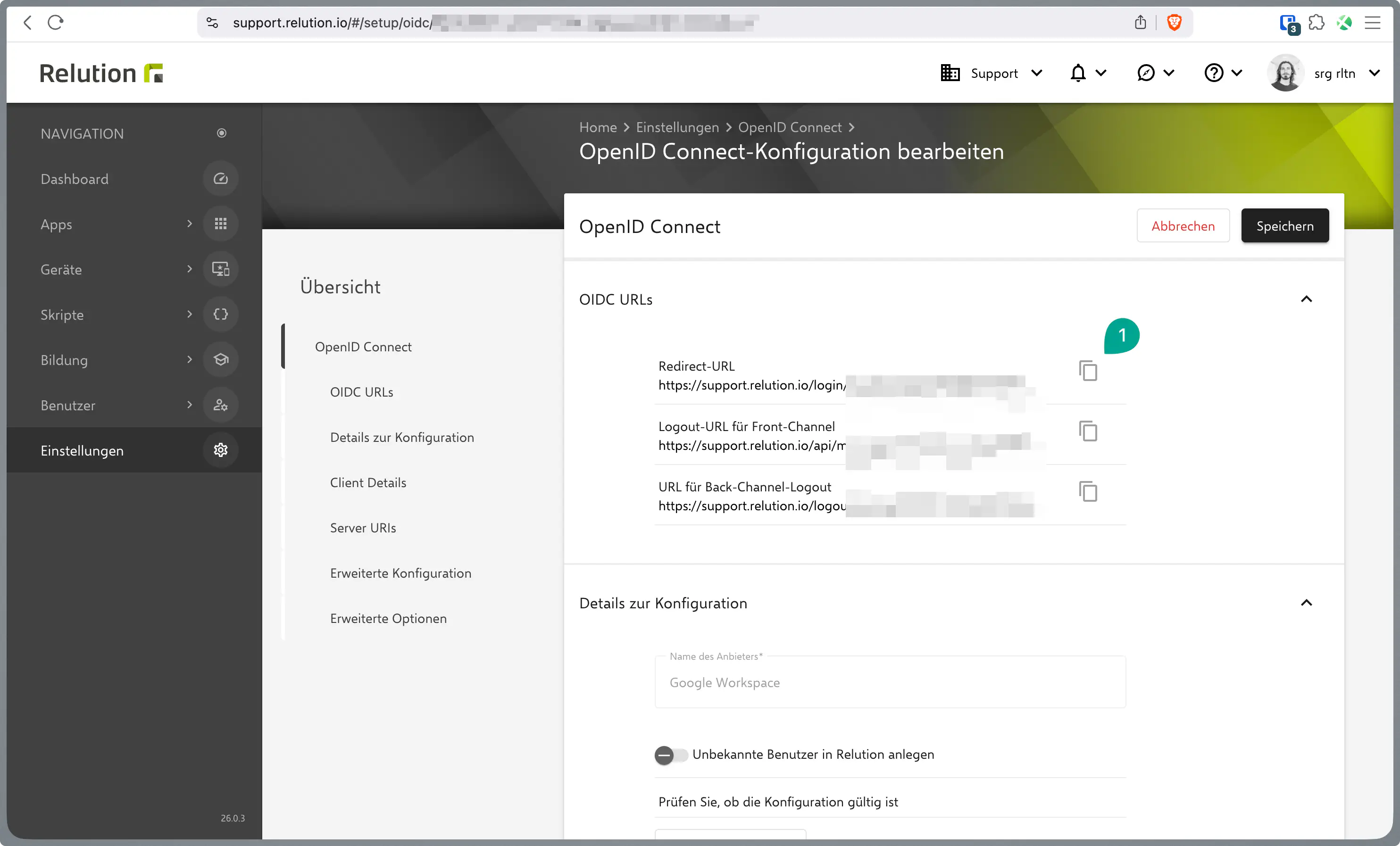

Öffnen Sie in Relution die OIDC-Einstellungen unter Einstellungen → OpenID Connect.

Tragen Sie die Client ID und das Client Secret in die entsprechenden Felder ein.

Verwenden Sie unter Server URIs > Discovery-Endpunkt die folgende URL:

https://accounts.google.com.Speichern Sie die Konfiguration kurz ab und öffnen Sie diese erneut, um die generierten Felder zu sehen.

Kopieren Sie die nun angezeigte Redirect-URL aus den Relution-Einstellungen.

Wechseln Sie zurück zur Google Cloud Console.

Bearbeiten Sie Ihren OAuth-Client und aktualisieren Sie das Feld Authorized redirect URIs mit der URL, die Sie gerade aus Relution kopiert haben.

Hinweise

Backchannel Logout

Relution unterstützt den Backchannel Logout ab der Server-Version 5.32.0.

Szenario: Ein:e Benutzer:in ist über SSO bei mehreren Anwendungen gleichzeitig angemeldet. Sobald die Abmeldung beim zentralen SSO-Dienst erfolgt, sorgt der Backchannel Logout dafür, dass auch die Sitzungen in Relution und anderen angebundenen Anwendungen im Hintergrund sicher beendet werden.